Jakarta – Setelah di ranah mobile, Android kemungkinan bakal menjadi OS yang paling diincar penjahat cyber. Lalu bagaimana dengan prediksi di segmen PC? Yang pasti, Windows masih menjadi yang ‘terseksi’. Selain itu, data hasil curian pun menjadi komoditi yang diperjualbelikan. Prediksi lainnya?

Menurut perusahaan keamanan Eset, perkembanganthreat dan keamanan dunia maya akan menghadapai tantangan dan kondisi yang semakin rumit memasuki 2012. Di sisi lain tumbuhnya kesadaran terhadap aspek tersebut sangat membantu menekan tingkat eskalasi serangan malware.

Berikut beberapa prediksi yang perlu menjadi catatan di tahun 2012 yang dipaparkan Eset (6/1/2012)

1. Data statistik global yang dilansir Gartner menunjukkan, penggunaan OS Windows 7 pada komputer di dunia meningkat seiring berakhirnya tahun 2011 dengan share 42%, menggantikan posisi Windows XP di peringkat atas.

“Kondisi tersebut akan mengubah peta ancaman yang dikembangkan oleh pelaku kejahatan dunia maya. Di tahun 2012 diperkirakan akan ada perubahan signifikan dalam pengembangan malware menyangkut target serangan yang bergeser ke OS Windows 7 dan Windows 8, dengan melakukan by pass pada mekanisme keamanan,” kata Eset.

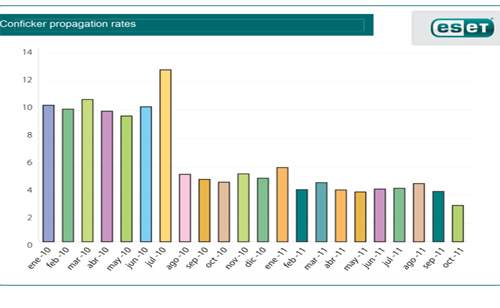

2. Konsekuensi lain dari perubahan Windows XP ke Windows 7 yakni penurunan tingkat infeksi Conficker. Worm yang muncul sejak November 2009 dan menjadi worm yang melegenda, sekaligus paling banyak ditemukan di tiga tahun terakhir.

Menurut laporan yang dilansir oleh salah satu Laboratorium Eset di Amerika Latin, malicius code tersebut mengalami penurunan seperti ditunjukkan pada grafik ThreatSense.Net — ESET’s early warning system

3. Localized attacks akan terus berlanjut, yang menggunakan jejaring sosial sebagai medium, dengan bentuk serangan phishing dan trojan. Targetnya jelas, yaitu mencuri data terkait dengan perbankan yang tersimpan di komputer.

4. Hacktivism. Semakin maraknya serangan internet dengan latar belakang ideologi. Serangkaian serangan tersebut terjadi di beberapa bagian dunia, pada 2012 diperkirakan akan mengalami peningkatan dan meluas pada bagian dunia lain.

Oleh sebab itu baik institusi maupun perusahaan sangat diimbau untuk melengkapi sistem komputernya dengan kelengkapan keamanan, untuk mencegah serangan-serangan dari kelompok tertentu seperti Anonymous atau semacamnya.

5. Data hasil curian menjadi komoditi yang diperjualbelikan. Perdagangan informasi hasil curian akan makin marak, dan digunakan untuk aktifitas legal. Fungsi pencarian informasi tersebut tentu saja dilakukan dengan memanfaatkan botnet yang tidak lagi terbatas mencuri alamat email dan password dan peminatnya terbatas pada spammer.

Berikutnya botnet akan mengembangkan pencarian data secara masif dan sangat lengkap, informasi tersebut kemudian akan diperjual belikan, dengan target pembeli adalah perusahaan untuk mendorong lead generation perusahaan. Untuk kebutuhan itu, Botnet melakukan pengumpulan informasi dengan modus tampil sebagai online form palsu.

“Informasi yang dicuri dan dikumpulkan semakin lengkap yaitu tentang mesin, server, type, OS yang digunakan oleh target. Informasi tersebut bersama dengan informasi personal hasil curian akan menjadi komoditi yang diperjualbelikan,” Eset menambahkan.

6. Perangkat komunikasi mobile akan menjadi vektor untuk melakukan penyerangan sebuah jaringan dan sistem-sistem penting lain.

Eset mengatakan, pada PC, konfigurasi manual dan patch bisa dilakukan dalam hitungan hari sehingga threat bisa ditangani secara lebih cepat dan mudah. Sementara pada perangkat komunikasi mobile butuh waktu lebih lama. Sehingga ketiadaan patch dan update tersebut membuat perangkat komunikasi mobile menjadi rentan terhadap ancaman dan penanganan threatnya jauh lebih sulit.

“Bisa disimpulkan bahwa hingga saat ini dunia internet dan komunikasi mobile yang menghilangkan batas-batas, perangkat digital dan platform digital juga ikut memicu munculnyamalicious code yang semakin beragam. Perangkat-perangkat pintar tersebut juga mendorong munculnya perubahan pola perilaku pengguna, sekaligus sasaran baru,” lanjutnya.

Tidak hanya karena di dalamnya tersimpan data penting dan rahasia tetapi lebih karena mobilitas perangkat komunikasi smartphone, dapat digunakan untuk mengakses sistem yang sebelumnya hanya bisa diakses melalui PC.

Kini, informasi yang dicuri dengan menggunakan smartphone tidak hanya data akses ke daftar kontak, tetapi juga ke file-file rahasia, gambar, dan password untuk sistem yang sensitif.

Inilah yang kemudian membuka peluang bagi munculnya vektor serangan dan modus-modus baru, dimana platform pada perangkat komunikasi mobile mengalami peningkatan signifikan, tapi di sisi lain kondisi tersebut tidak menurunkan tingkat ancaman pada komputer desktop.

“Apa yang akan terjadi di masa depan memang sulit untuk diprediksi, tetapi pola serangan di tahun-tahun sebelumnya dan tren 2012 membuat Eset semakin terus mempertajam teknologiadvanced heuristic-nya,” pungkas Yudhi Kukuh, Technical Consultant PT Prosperita — Eset Indonesia.

Tidak ada komentar:

Posting Komentar